Qu'est-ce que la cryptologie ?

- Antoine

- 29 mars 2022

- 5 min de lecture

Dernière mise à jour : 26 sept. 2022

La cryptologie, étymologiquement la « science du secret », ne peut être vraiment considérée comme une science que depuis peu de temps. Elle englobe la cryptographie - l'écriture secrète - et la cryptanalyse - l'analyse de cette dernière. - source : Wikipédia

La cryptologie est un art ancien et une science nouvelle : un art ancien car les Spartiates l'utilisaient déjà avec la scytale ; une science nouvelle parce que ce n'est un thème de recherche scientifique académique et universitaire, que depuis les années 1970.

Scytale ou bâton de Plutarque - L'un des plus vieux dispositif militaire connue

Histoire

Les premières méthodes de chiffrement remontent à l’Antiquité et se sont bien améliorées, avec la fabrication de différentes machines de chiffrement, pour obtenir un rôle majeur lors de la Première Guerre mondiale et de la Seconde Guerre mondiale.

L'art de la cryptologie est considéré comme né avec l'art de l'écriture. Au fur et à mesure que les civilisations évoluaient, les êtres humains se sont organisés en tribus, groupes et royaumes. Cela a conduit à l'émergence d'idées telles que le pouvoir, les batailles, la suprématie et la politique. Ces idées ont encore alimenté le besoin naturel des gens de communiquer secrètement avec un destinataire sélectif, ce qui a également assuré l'évolution continue du domaine.

Les racines de la cryptologie se trouvent dans les civilisations romaine et égyptienne.

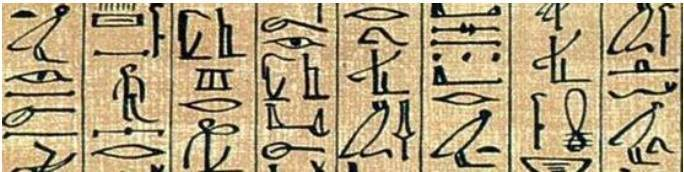

Hiéroglyphe - La technique cryptographique la plus ancienne

La première preuve connue peut être attribuée à l'utilisation du «hiéroglyphe». Il y a environ 4000 ans, les Égyptiens communiquaient par des messages écrits en hiéroglyphes. Ce code était le secret connu seulement des scribes qui transmettaient des messages au nom des rois. Un de ces hiéroglyphes est illustré ci-dessous.

Plus tard, les érudits sont passés à l'utilisation de simples chiffrements de substitution mono-alphabétiques entre 500 et 600 av. Cela impliquait de remplacer les alphabets de message par d'autres alphabets avec une règle secrète. Cette règle est devenue une clé pour récupérer le message à partir du message brouillé.

La méthode de cryptographie romaine antérieure, populairement connue sous le nom de Caesar Shift Cipher, repose sur le décalage des lettres d'un message par un nombre convenu (trois était un choix courant), le destinataire de ce message décalerait alors les lettres du même nombre. et obtenir le message d'origine.

La machine de Lorenz, par exemple, était utilisée pour chiffrer les communications militaires allemandes de haute importance pendant la Seconde Guerre mondiale. Les cryptanalystes de Bletchley Park sont parvenus à casser son code.

Machine de Lorenz SZ 40/42

La cryptographie se scinde en deux parties nettement différenciées :

d'une part la cryptographie à clef secrète, encore appelée symétrique ou bien classique.

d'autre part la cryptographie à clef publique, dite également asymétrique ou moderne.

La première est la plus ancienne, on peut la faire remonter à l'Égypte de l'an 2000 av. J.-C. en passant par Jules César. La seconde remonte à un article de W. Diffie et M. Hellman, New directions in cryptography daté de 1976.

Cryptographie symétrique

Toutes deux visent à assurer la confidentialité de l'information, mais la cryptographie à clef secrète nécessite au préalable la mise en commun entre les destinataires d'une certaine information : la clef (symétrique), nécessaire au chiffrement ainsi qu'au déchiffrement des messages. Avec la cryptographie à clef publique, ce n'est plus nécessaire. Les clefs sont alors différentes, et servent à faire des opérations opposées, d'où l'asymétrie entre les opérations de chiffrement et de déchiffrement.

Cryptographie asymétrique

La cryptanalyse est la technique qui consiste à déduire un texte en clair d’un texte chiffré sans posséder la clé de chiffrement. Évidemment, depuis l'existence de ces codes secrets, on a cherché à les casser, à comprendre les messages chiffrés bien que l'on n'en soit pas le destinataire légitime, autrement dit décrypter. Si la cryptanalyse du système de César est aisée (un indice : les propriétés statistiques de la langue, en français, le e est la lettre la plus fréquente), des systèmes beaucoup plus résistants ont vu le jour.

Certains ont résisté longtemps, celui de Vigenère (Le traité des secrètes manières d'écrire 1586) par exemple, n'ayant été cassé par Charles Babbage qu'au milieu du XIXe siècle. D'autres, bien que n'ayant pas de faille exploitable, ne sont plus utilisés car ils sont à la portée des puissances de calcul modernes. C'est le cas du DES avec sa clef de 56 bits jugée trop courte car elle peut être trouvée par recherche exhaustive (par force brute).

La Bombe était un appareil électromécanique utilisé par les cryptologues britanniques pour aider à déchiffrer les messages secrets allemands.

La Bombe de Bletchley Park

Elle a reproduit l'action de plusieurs machines Enigma câblées ensemble. Chacun des tambours à rotation rapide, illustré ci-dessus dans une maquette du musée de Bletchley Park, simulait l'action d'un rotor Enigma.

On peut citer quelques techniques de cryptanalyse moderne :

la cryptanalyse différentielle, Biham et Shamir, 1991, applicable au chiffrement itératif par blocs, au chiffrement par flots et aux fonctions de hachage.

la cryptanalyse linéaire, Matsui, 1994, développé pour casser l'algorithme de chiffrement symétrique DES.

la factorisation, seul vrai moyen de déchiffrer RSA à l'heure actuelle.

la force brute, c'est-à-dire l'essai systématique de toutes les clefs possibles.

Les concepts autour de la cryptanalyse sont hautement spécialisés et complexes c'est pourquoi nous les aborderons très brièvement.

Afin que les données soient sécurisées lors du stockage ou de la transmission, elles doivent être transformées de telle manière qu'il serait difficile pour une personne non autorisée de pouvoir découvrir sa véritable signification. Pour ce faire, les systèmes et logiciels de sécurité utilisent certaines équations mathématiques qui sont très difficiles à résoudre à moins que des critères stricts ne soient remplis. Le niveau de difficulté de résolution d'une équation donnée est connu sous le nom d'insoluble. Ces équations forment la base de la cryptographie.

Pour faire un descriptif de la cryptanalyse, il faudrait presque passer chaque système en revue — non seulement chaque système, mais aussi chaque mise en œuvre : à quoi sert la meilleure porte blindée si le mur qui la soutient est en contreplaqué ?

Vous avez surement entendu parlé du modèle CIA pour confidentialité, intégrité et disponibilité (Confidentiality, Integrity, Availability), qui est un principe clé de la sécurité des informations au sein d'une entreprise.

La confidentialité se réfère à un ensemble de règles qui restreint l'accès aux informations. L'intégrité comme l'assurance que les informations sont fiables et précises. Et la disponibilité comme la garantie que les personnes autorisées bénéficient d’un accès fiable aux données.

Pour ce qui est de la cryptologie la confidentialité n'est que l'une des facettes. Celle-ci permet également :

l'authentification ou l'authentification forte d'un message : l'assurance qu'un individu est bien l'auteur du message chiffré ;

la non-répudiation est le fait de s'assurer qu'un contrat ne peut être remis en cause par l'une des parties ;

l'intégrité : on peut vérifier que le message n'a pas été manipulé sans autorisation ou par erreur ;

la preuve à divulgation nulle de connaissance — par exemple d'identité —, on peut prouver que l'on connaît un secret sans le révéler ;

Pour l'essentiel, c'est la cryptographie à clef publique qui fournit les bases nécessaires à ces aspects de la cryptologie.

A bientôt !

Commentaires